Digitální technologie

MVRDigitální technologie představují širokou škálu elektronických zařízení a systémů, pomocí kterých můžeme komunikovat a zpracovávat informace. Toto téma nabízí přehled hlavních principů digitálních technologií rozdělený do několika podtémat:

- Hardware – fyzické součásti počítačů

- Software – programové vybavení počítačů

- Počítačové sítě – propojení počítačů do větších celků

- Mobilní telefony – běžně používané malé počítače

Aby technologie byly v našem životě přínosné, musíme nejen rozumět jejich principům, ale také je správně používat. Tomu se věnuje téma použití technologií.

Výukové moduly

Konkrétní náměty, jakým způsobem učivo procvičovat a v jakém pořadí, poskytují výukové moduly:

| 4.–6. ročník | základní znalosti a dovednosti týkající se počítačů a mobilních telefonů | |

| 7.–9. ročník | důraz na bezpečnostní rizika při použití digitálních technologií, preventivní opatření | |

| 8.–10. ročník | přehled technických základů digitálních technologií | |

| 10.–13. ročník | hlubší pokrytí témat určené pro žáky středních škol |

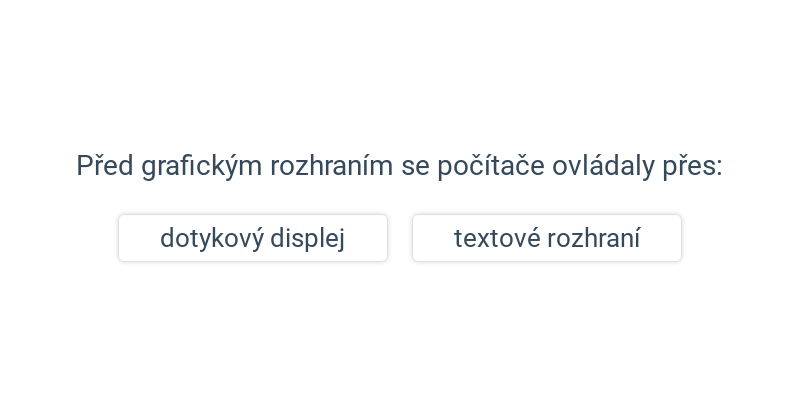

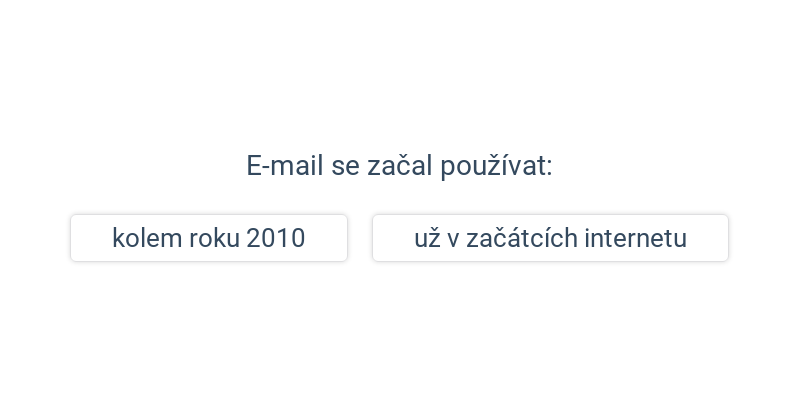

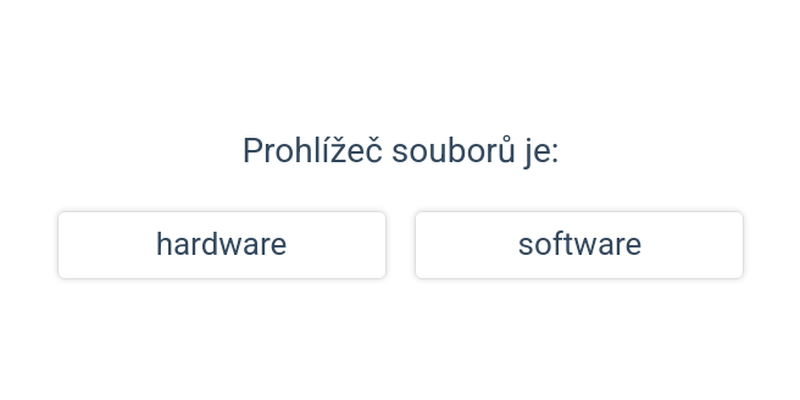

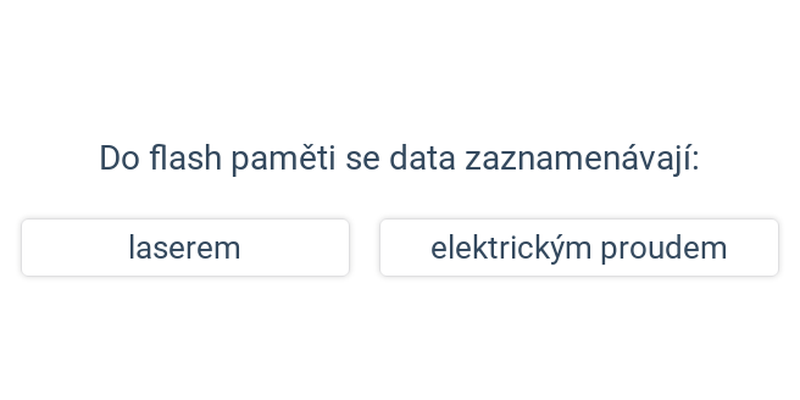

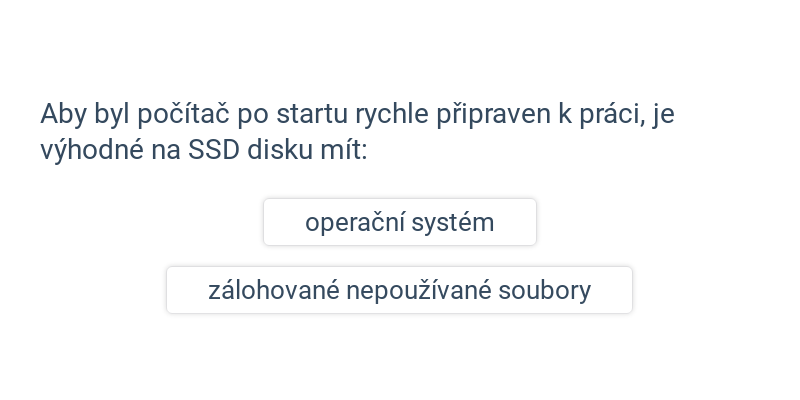

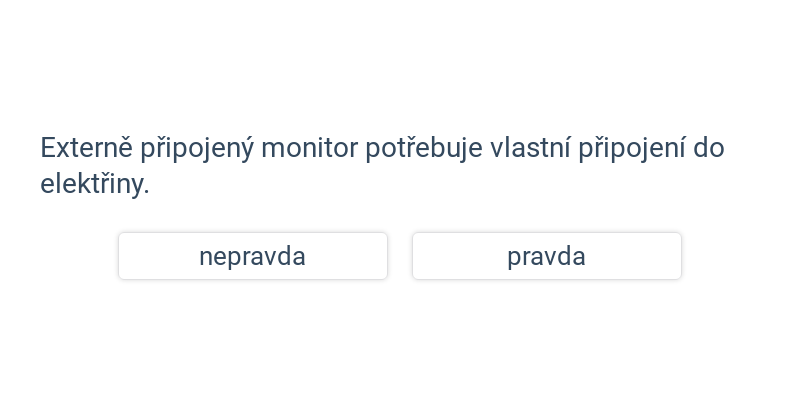

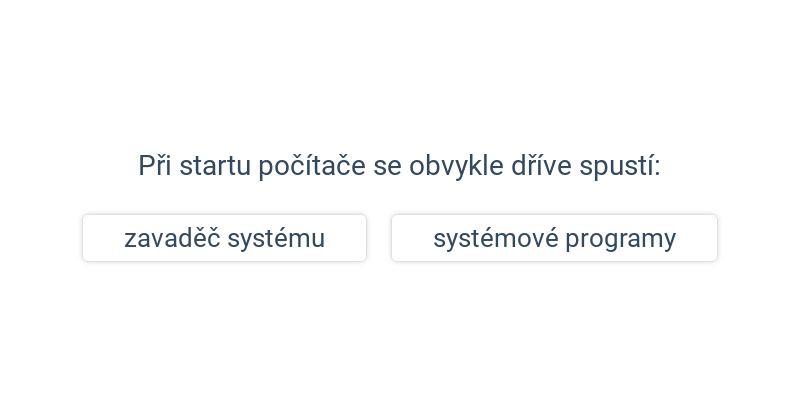

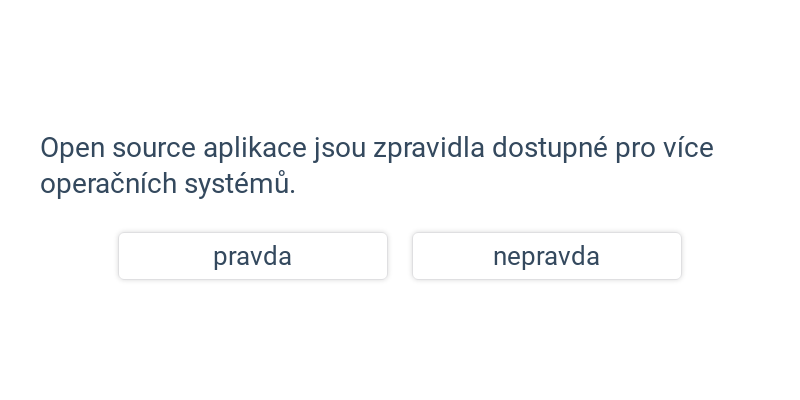

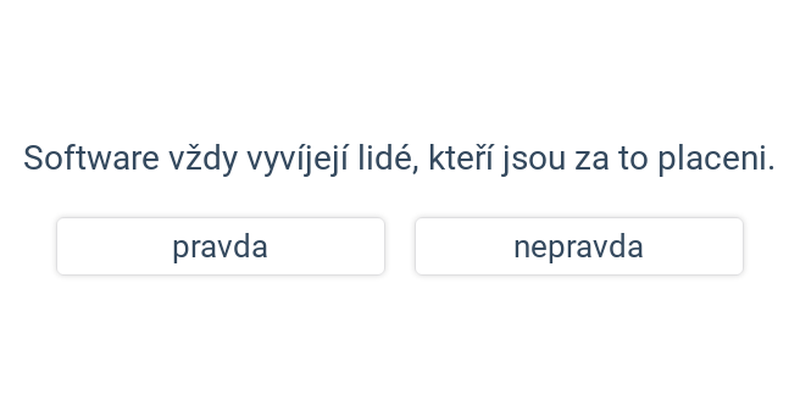

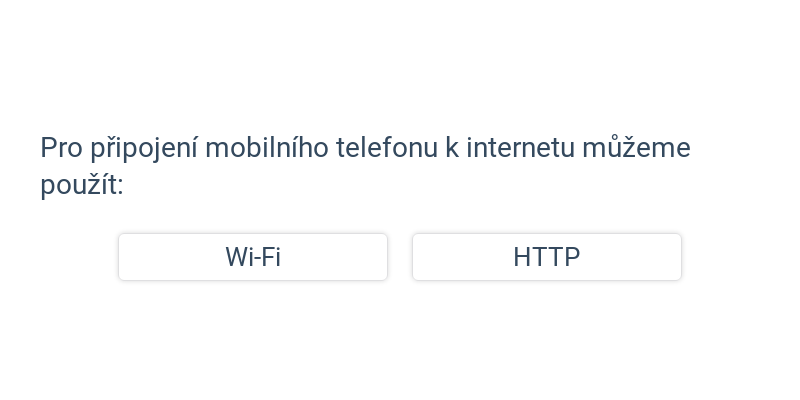

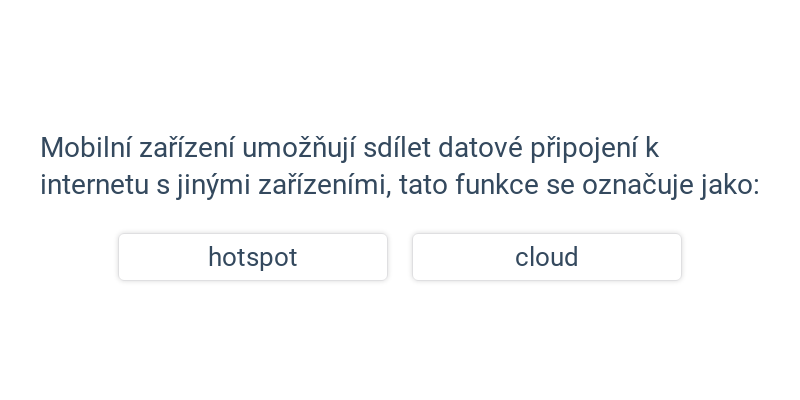

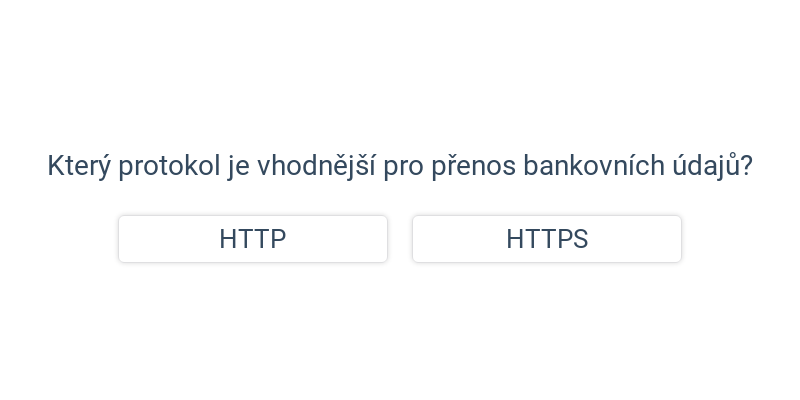

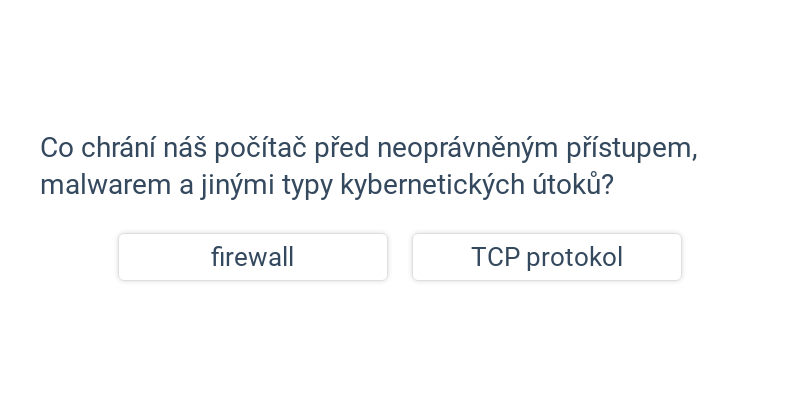

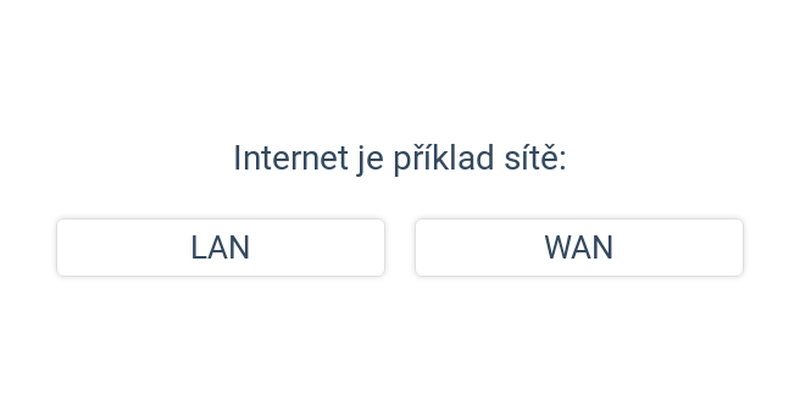

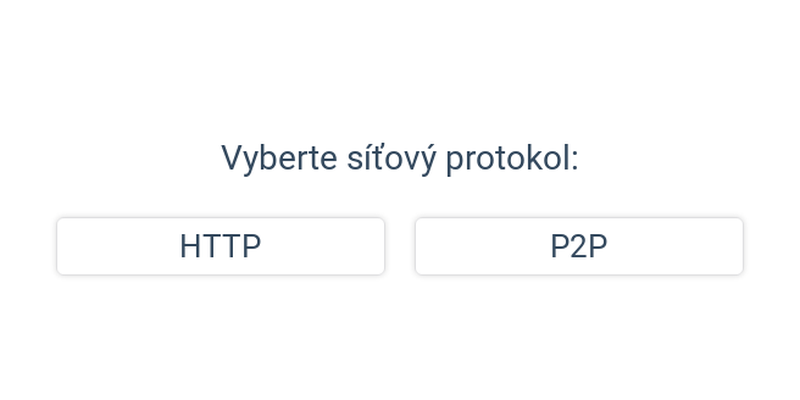

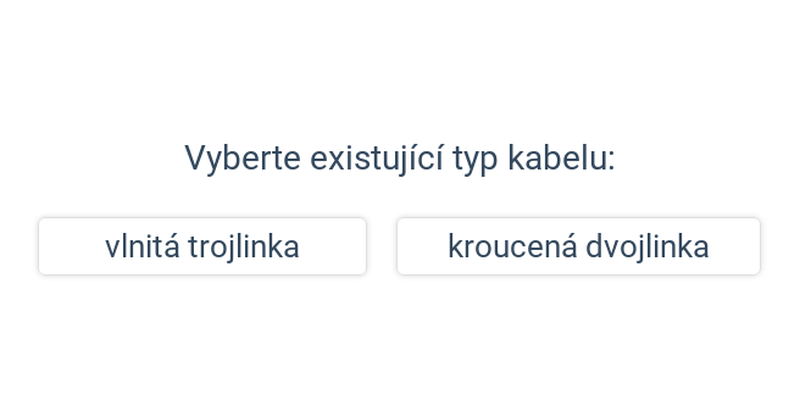

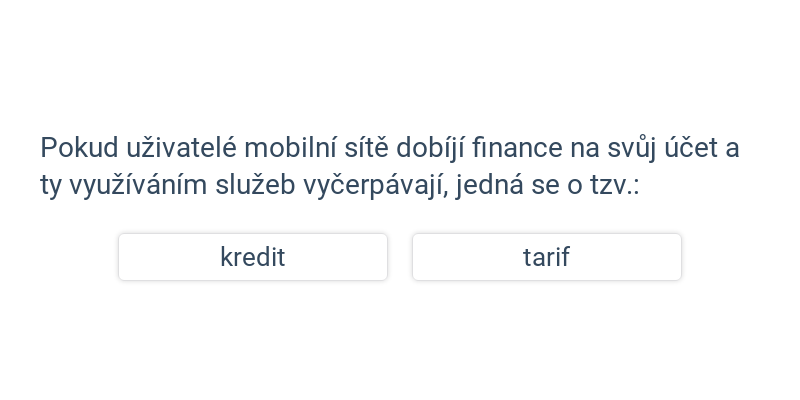

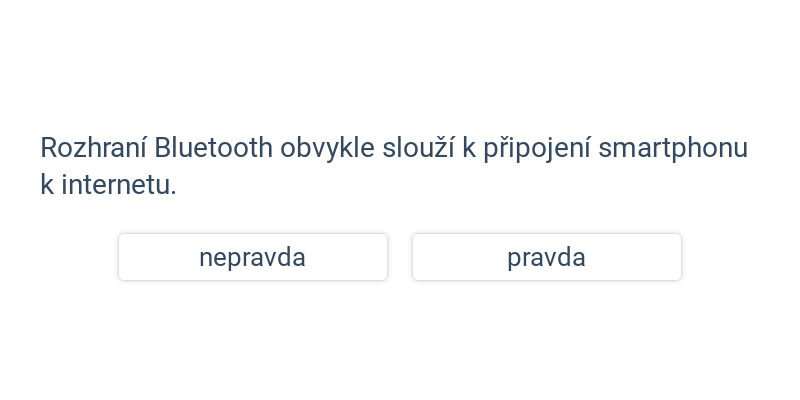

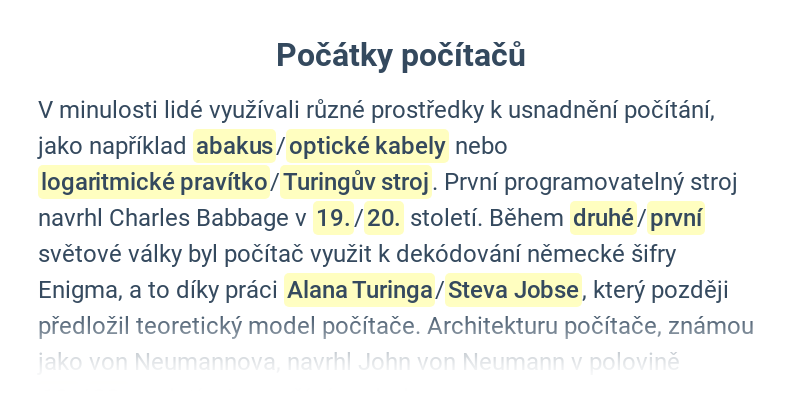

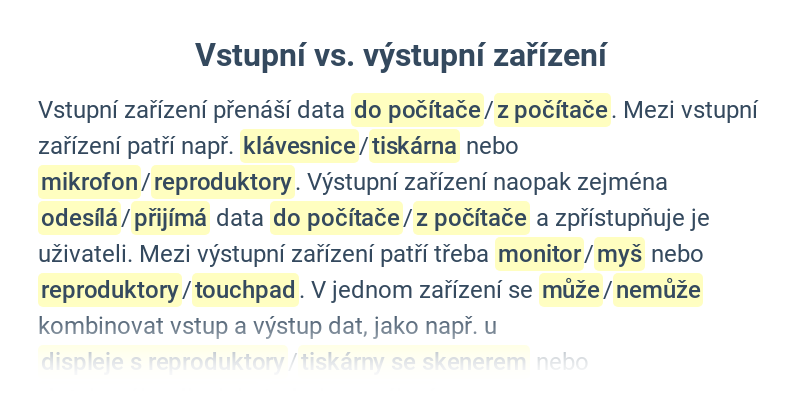

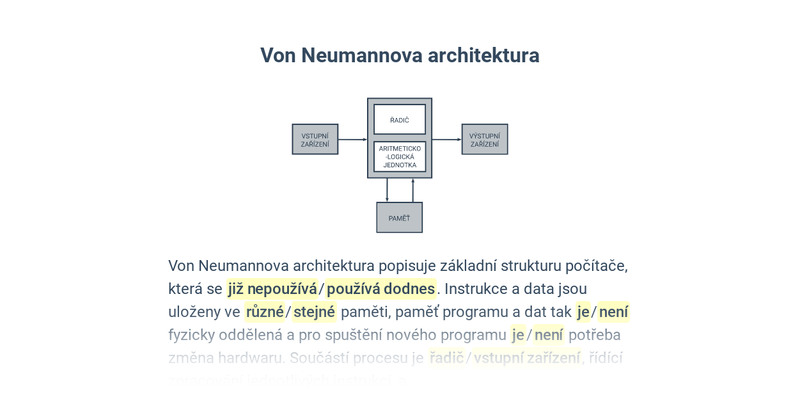

Rozhodovačka

Rychlé procvičování výběrem ze dvou možností.

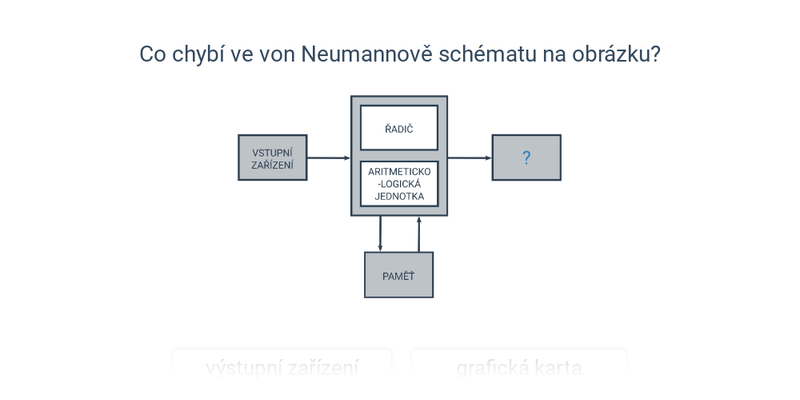

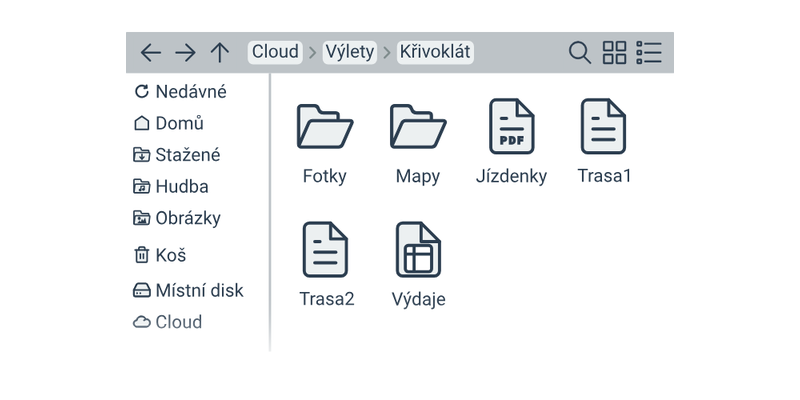

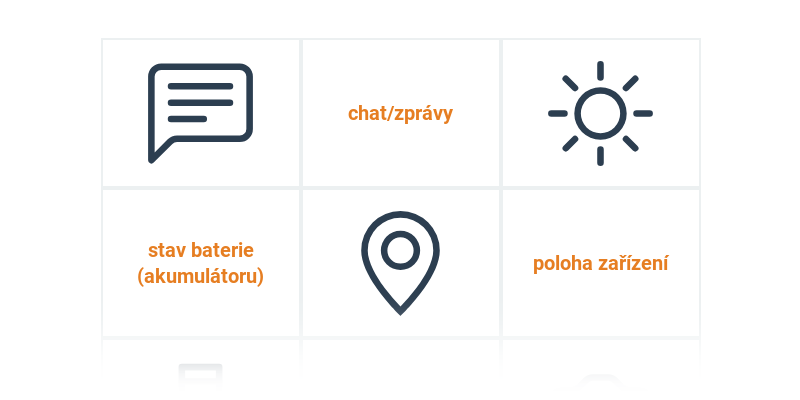

Označování

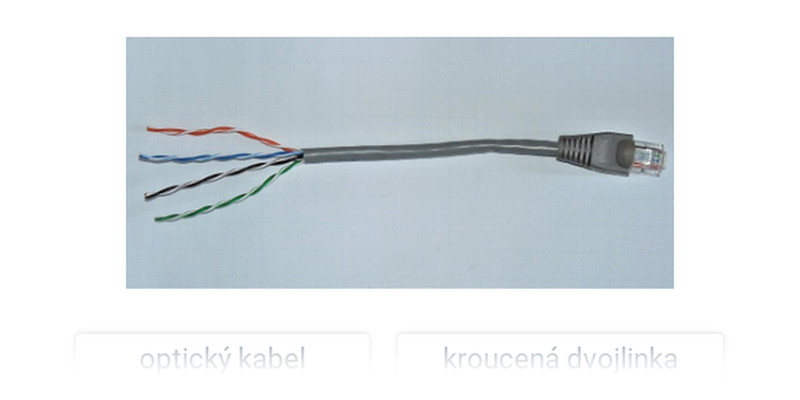

V zadaném obrázku či textu máte za úkol označit všechny oblasti, které splňují určitou vlastnost.

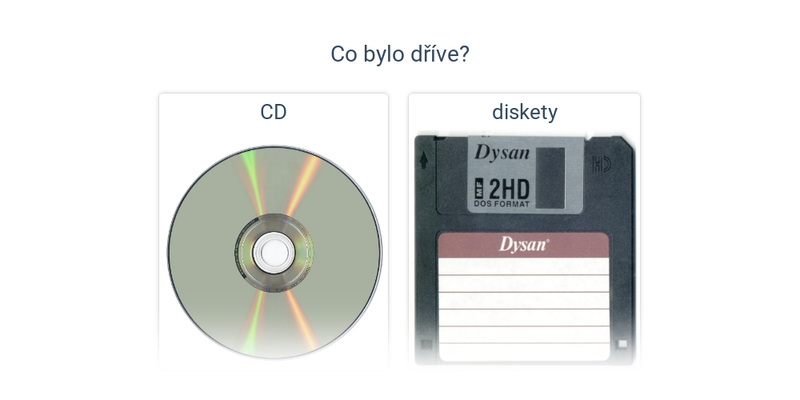

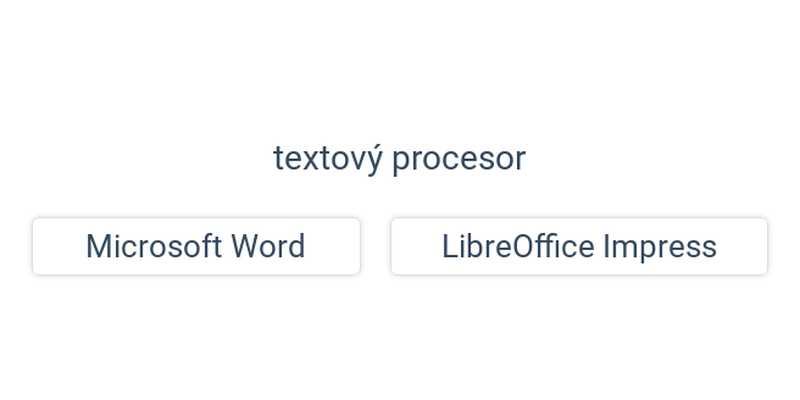

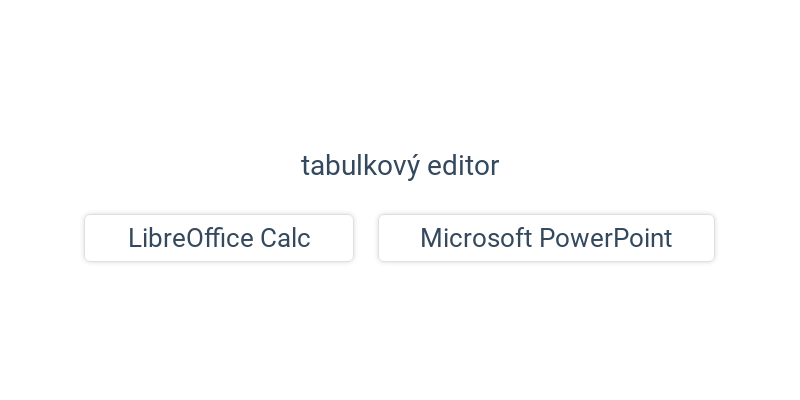

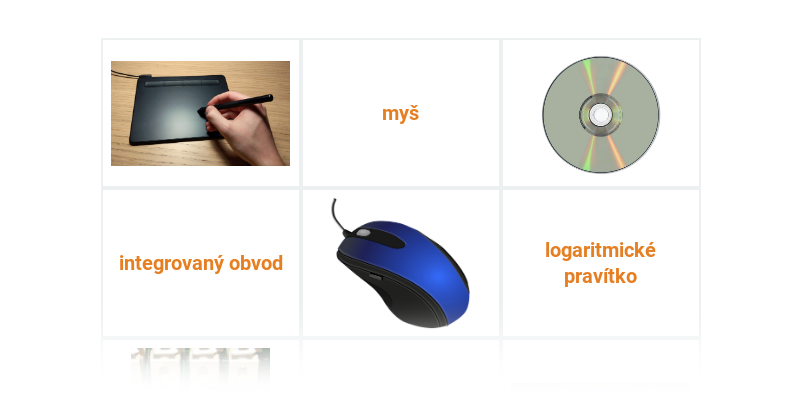

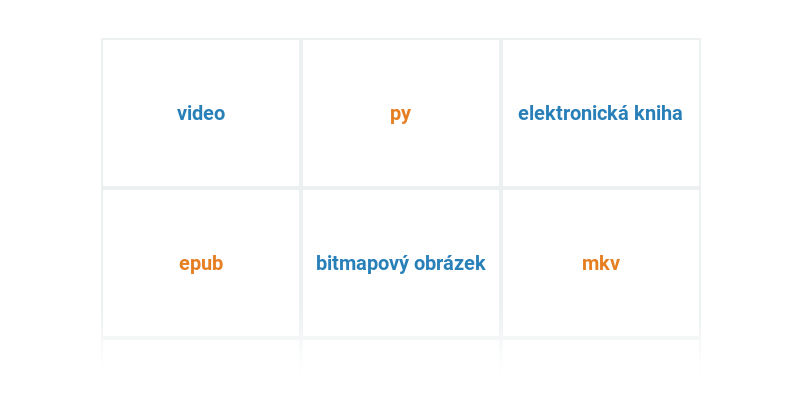

Pexeso

Hledání dvojic, které k sobě patří.

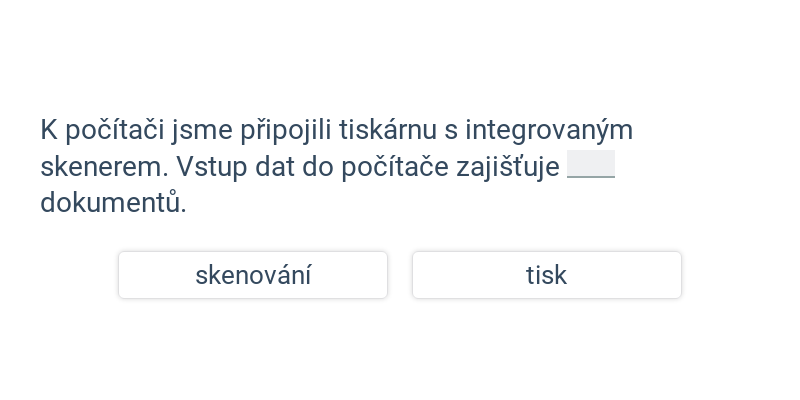

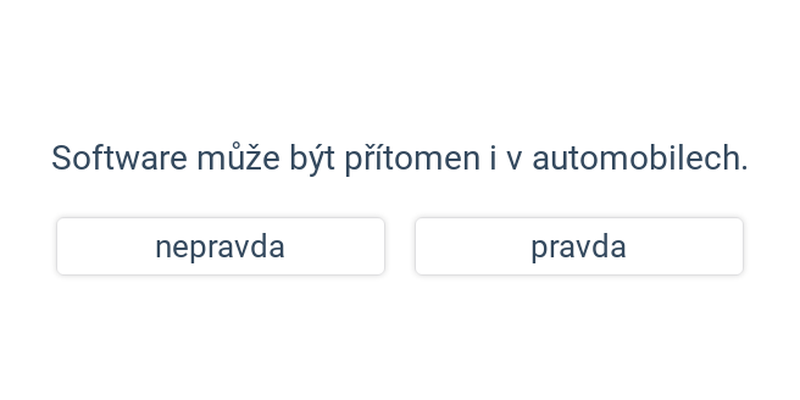

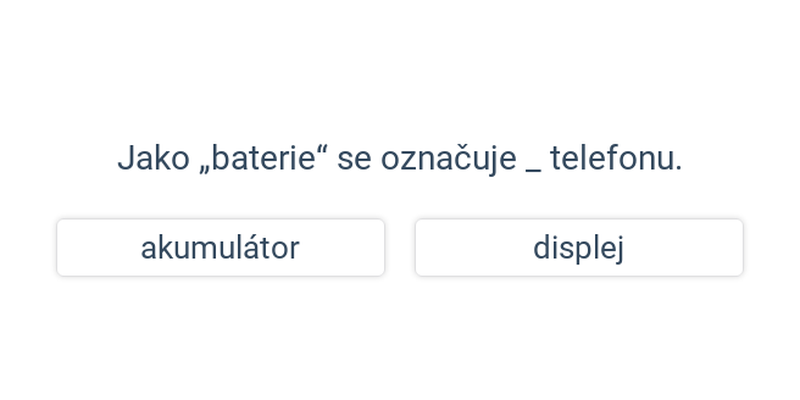

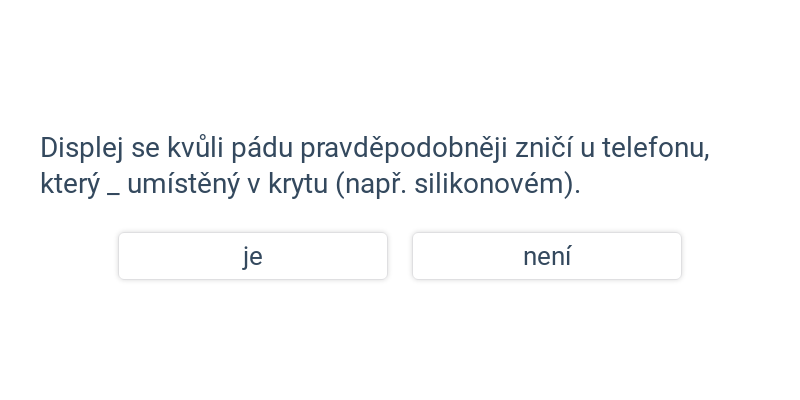

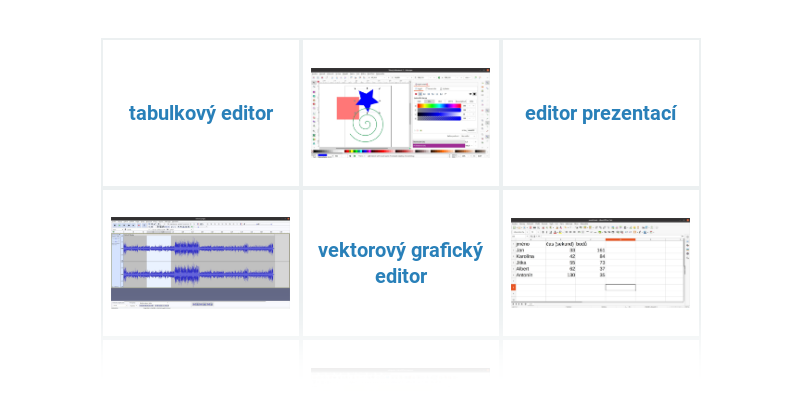

Doplňování textu

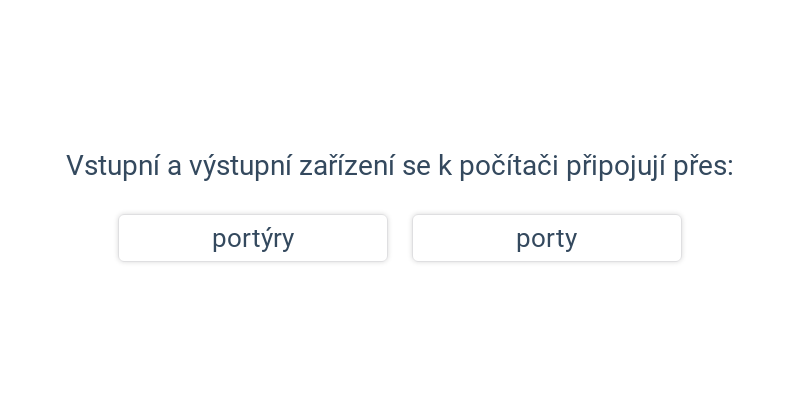

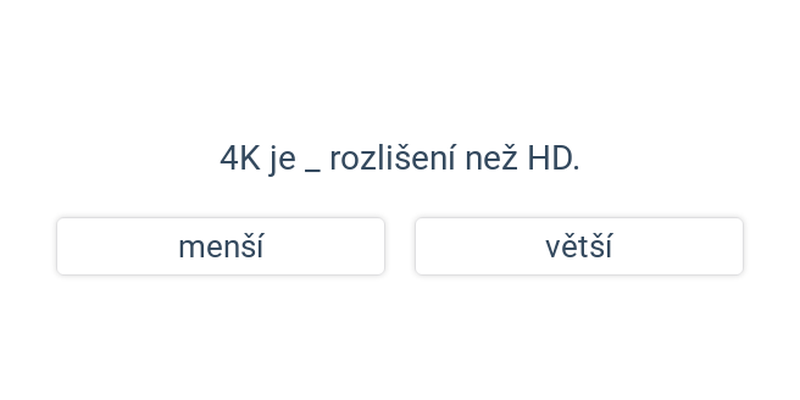

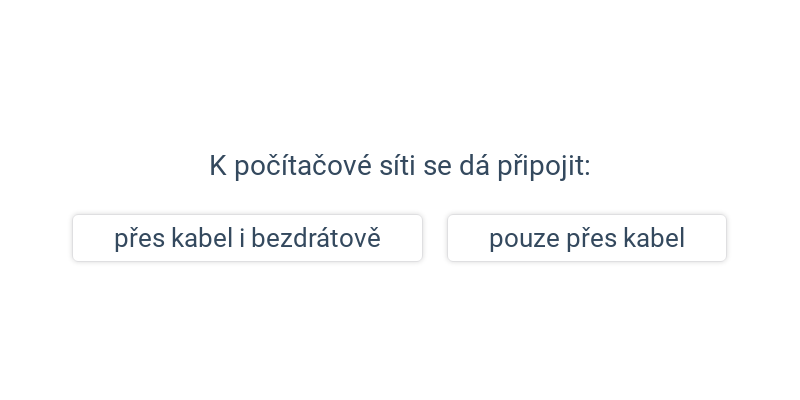

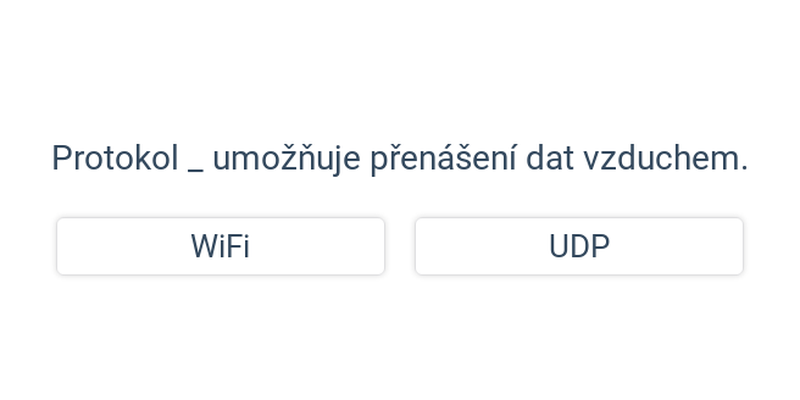

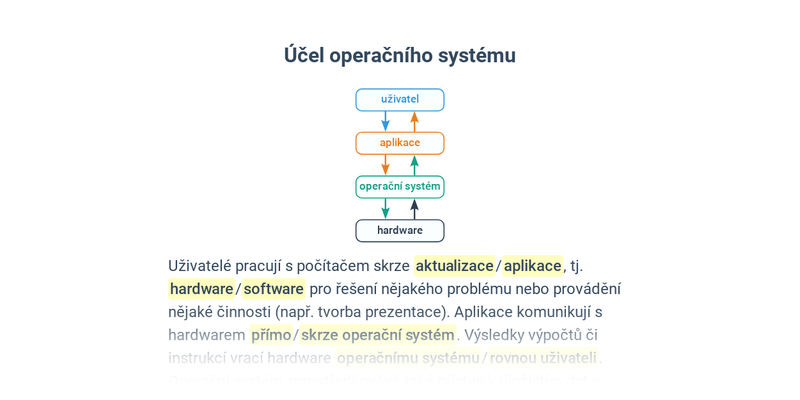

Krátké texty, do kterých doplňujete na vybraná místa správnou variantu ze dvou možností.